Symantec encontró una amenaza de Windows que infecta a los dispositivos Android. Normalmente el sistema móvil es quien ejecuta un archivo PE para infectar a la PC en donde se conecta un dispositivo.

La infección comienza con un Troyano que se llama Trojan.Droidpak. Descarga un DLL malicioso –también detectado como Trojan.Droidpak– y lo registra como un servicio del sistema. Luego, ese DLL descarga un archivo de configuración desde el siguiente servidor remoto:

http://xia2.dy[REMOVED]s-web.com/iconfig.txt

Después, analiza el archivo de configuración para poder descargar el APK malicioso a la siguiente ubicación en la computadora afectada:

%Windir%\CrainingApkConfig\AV-cdk.apk

El DLL podría descargar herramientas necesarias como el Puente de Depuración de Android –Android Debug Bridge–. Luego, instala el ADB y utiliza el comando para instalar el APK malicioso a cualquier dispositivo Android conectado a la computadora afectada:

El APK malicioso se intenta instalar repetidamente para poder garantizar que el dispositivo móvil se infecte al conectarlo a la computadora. Para una instalación satisfactoria también requiere que el modo de depuración USB esté habilitado en el dispositivo Android.

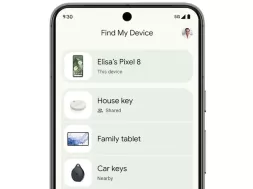

El APK malicioso es una variante de Android.Fakebank.B y se presenta como una aplicación de la tienda de aplicaciones de Google.

Sin embargo, el APK malicioso en realidad busca ciertas aplicaciones de transacciones bancarias coreanas en el dispositivo afectado y, si las encuentra, provoca que el usuario las borre e instale versiones maliciosas. Android Fakebank.B también intercepta mensajes SMS y los envía a la siguiente ubicación: http://www.slmoney.co.kr

Para evitar ser víctima de este nuevo modo de infección, Symantec sugiere a los usuarios seguir las siguientes indicaciones:

Desactivar la depuración USB de su dispositivo Android cuando no la utilice.

Ser cauteloso cuando conecte su dispositivo móvil a computadoras no confiables.

Instalar software de seguridad confiable, como Norton Mobile Security.

Visitar la página de Symantec Mobile Security para obtener más información sobre seguridad.

Anteriormente se vio un malware para Android llamado: Android.Claco, el cual descarga un archivo en formato portable ejecutable (PE) malicioso junto con un autorun.inf y los instala en el directorio origen de la tarjeta SD. Cuando se conecta el dispositivo afectado a una computadora por medio del USB, y el modo AutoRun está habilitado, Windows automáticamente ejecutará el archivo PE malicioso.