Ransomware irá en aumento durante el 2014

McAfee espera que el ransomware prolifere entre los dispositivos móviles, a medida que las monedas virtuales, como el Bitcoin, alimentan el crecimiento del ransomware en todas las plataformas. Sin dejar los ataques sociales.

McAfee Labs prevé las siguientes tendencias para el año 2014:

1. El malware móvil será el motor del crecimiento, tanto en la innovación técnica como en el volumen de ataques en el “mercado” general de malware en el año 2014. En los últimos dos trimestres informados, el crecimiento del malware nuevo para PC prácticamente se estancó, mientras que la aparición de muestras nuevas en Android aumentó en un 33 %. Como las empresas y los consumidores siguen migrando hacia el espacio móvil, esperamos observar ransomware destinado a los dispositivos móviles, ataques dirigidos a las vulnerabilidades en las comunicaciones de campo cercano (NFC) y ataques que dañan las aplicaciones válidas para expropiar datos sin ser detectados.

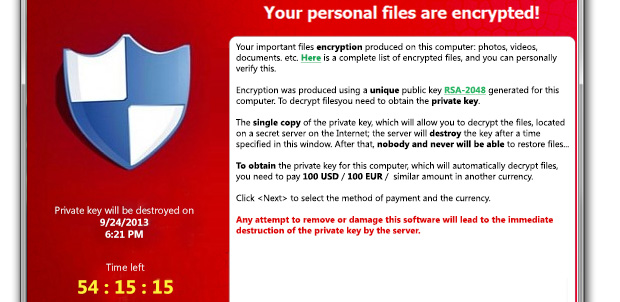

2. Las monedas virtuales alimentarán ataques malintencionados de ransomware en todo el mundo. Aunque se trate en gran medida de un desarrollo positivo, las monedas virtuales le proporcionan a los ciberdelincuentes la infraestructura de pagos anónima y sin reglamentar que necesitan para sustraer dinero a sus víctimas. Las monedas como Bitcoin seguirán habilitando y acelerando generaciones nuevas de ransomware, como por ejemplo la amenaza de Cryptolocker del año 2013.

3. En el mundo de los “espías contra espías” de la ciberdelincuencia y la guerra informática, las bandas delincuentes y los actores estatales implementarán nuevos ataques sigilosos que serán más difíciles de detectar e incluso de identificar y detener. Habrá una adopción amplia de técnicas de evasión avanzadas, tales como el uso de ataques preparados para los entornos aislados, que no se implementan completamente hasta que verifican que se encuentran directamente en un dispositivo sin protección. Otras tecnologías de ataque incluirán los ataques de programación orientada a retorno, que ocasionan que aplicaciones legítimas se comporten en forma malintencionada, eliminando automáticamente el malware para ocultar su rastro después de afectar un blanco y los ataques avanzados destinados a los sistemas de control industrial especializados dirigidos a la infraestructura pública y privada.

4. Los “ataques sociales” serán omnipresentes hacia finales del año 2014. Esperamos ver más ataques que se aprovechen de las características de las plataformas sociales para capturar contraseñas o datos sobre los contactos de los usuarios, su ubicación y actividades comerciales. Esta información se puede emplear para dirigir publicidad o para perpetrar delitos, tanto virtuales como en el mundo real. Ya sea en forma directa o a través de terceros, las empresas emplearán cada vez más “ataques de reconocimiento” para recopilar información valiosa de los usuarios y organizaciones que les entregue ventajas tácticas y estratégicas.

5. Los ataques nuevos dirigidos a equipos de escritorio y servidores aprovecharán las vulnerabilidades encima y debajo del sistema operativo. En el año 2014, los ataques nuevos para PC aprovecharán las vulnerabilidades de aplicaciones en HTML5, que permite que los sitios Web cobren vida con interacción, personalización y funciones sofisticadas para los programadores. En la plataforma móvil, esperamos ver ataques que vulneren el “entorno aislado” del explorador y le entreguen a los atacantes un acceso directo al dispositivo y sus servicios. Y los ciberdelincuentes apuntarán cada vez más a las vulnerabilidades debajo del sistema operativo, en la pila de almacenamiento e incluso en la BIOS.

6. El panorama cambiante de las amenazas dictará la adopción de sistemas de análisis de seguridad de grandes volúmenes de datos para satisfacer los requisitos de detección y rendimiento. En el año 2014, los proveedores de seguridad seguirán agregando nuevas herramientas de servicios de reputación de amenazas y análisis que permitirán que ellos y sus usuarios identifiquen las amenazas sigilosas y persistentes avanzadas en forma más rápida y precisa de lo que se puede lograr hoy con las tecnologías básicas de “listas negras” y “listas blancas”.

7. El despliegue de aplicaciones empresariales basadas en la nube creará nuevas superficies de ataque que serán aprovechadas por los ciberdelincuentes. Los ciberdelincuentes buscarán más formas de vulnerar los hipervisores ubicuos que se encuentran en todos los centros de datos, la infraestructura de acceso y comunicaciones multiempresa que está implícita en los servicios en nube y la infraestructura de administración que se emplea para aprovisionar y supervisar los servicios en nube a gran escala. Como carecen de la fuerza necesaria para demandar medidas de seguridad alineadas con sus necesidades organizacionales, las empresas pequeñas que adquieren servicios basados en la nube seguirán luchando con los riesgos de seguridad que no están cubiertos en los contratos de usuario y procedimientos operativos de los proveedores de nube.